Дыра, которая позволит запустить любые приложения на экране входа в Windows

Привет Всем многоуважаемым читателям!!!

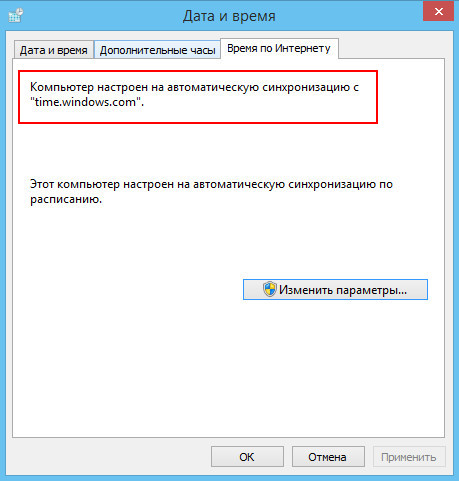

Сейчас вот возьму да и расскажу всем об интересном трюке в ОС Windows, который позволит выполнить любую команду с правами ОС прям на экране входа в ВИНДОВС еще до прохождения процедуры авторизации. Эту процедуру можно использовать в нужном русле, но ею может воспользоваться вор, который после получения доступа к вашей ОС, может оставить подобную консоль доступа себе, которую сложно детектировать. Сразу скажу, что это просто кривизна архитектуры ВИНДОУС.

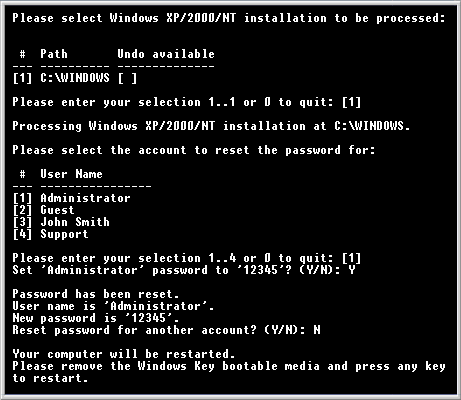

Методика хака состоит в использовании функции “Sticky Keys”. Заменив исполняемый файл Sticky Keys – sethc.exe на другой файл, можно добиться, чтоб запускалась нужная программа, вместотоко, чтоб запускалась утилита включения залипания клавиши. Используя подобную методику можно запустить окно командной строки прям на экране входа в ВИНДОУС.

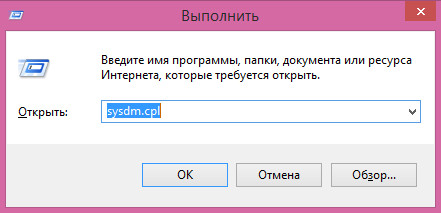

Методика подмены файл следующая: Делаем резервную копию файла, копируем в корень диска C

этот файл

:

copy c:\windows\system32\sethc.exe c:\

меняем файл sethc.exe на файл командной строки,

copy /y c:\windows\system32\cmd.exe c:\windows\system32\sethc.exe

Еще способ применения хака – устанавливаем отладчик для sethc.exe, можно сделать командой:

REG ADD "HKLM\SOFTWARE\Microsoft\ВИНДОУС NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe" Перезагружаем систему и на экране входа в ВИНДОУС пять раз жмем клавишу SHIFT, и запускается окно командной строки, которым заменили программу sethc.exe Командная строка запустится с правами SYSTEM, и мы получаем полный доступ к компу и можем запускать что угодно!

Эта ддовольно старая дыра в системе безопасности ВИНДОВС, когда разнообразные системные приложения запускаются из-под всемогущей SYSTEM, а не из- под ограниченной учетной записи. Трюк так же будет работать и в ВИНДОВС 7 и в Windows Server 2008 R2 и в ВИНДОУС 8 Consumer Preview. Он сработает по RDP сессии даже при терминальном подключении к серверу !

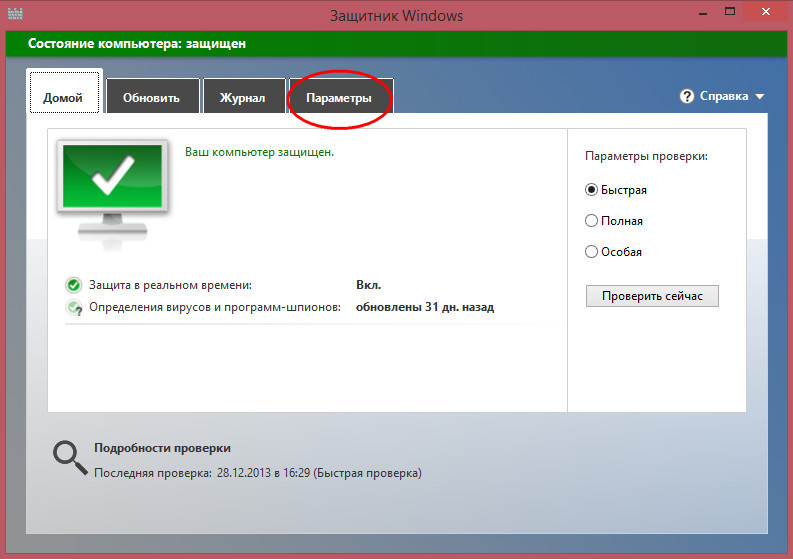

Достаточно широк диапазон применения подобной методики замены системных исполняемых файлов. Обезопасить свою систему можно, если отключить залипание клавиш Sticky Keys на компе.

На этом все пока и следите за новостями на этом блоге..

Для того, что воспользоваться этой дырой, необходимо предоставить доступ компьютеру "тому-самому-хакеру", который собирается ей воспользоваться. Наверняка, что вы сами по своей доброй воле не станете так делать (в смысле - допускать постороннего, ибо друг такого себе не позволит). А значит остаётся только вариант, использующий проникновение из вне с помощью вируса, а уже потом - личное появление возле вашего компьютера...

Скорее всего, это та дыра, которой никто не воспользуется.

На домашнем компьютере конечно данную процедуру мало кто позволит выпополнить кому либо постороннему, а вот например в каком нибудь интернет кафе или на рабочем компьютере, к которому есть доступ посторонних людей, вполне возможно данная задумка и пройдет. Поэтому отрубить залипание клавиш Sticky Keys на компьютере к которому есть доступ посторонних лиц будет очень даже целесообразно.

Yo, that's what's up trutflhuly.

Ничего себе, если это старая бага, почему ее не исправили в windows 7? а то всем про нее известно, и ничего не делается для ее устранения. Майкрософт меня поражает.

This is just the perfect aneswr for all of us

Как обратно все вернуть? Пишет такой файл уже есть в system32 что как делать толколком не кто не пишет