Опасности Интернета: РУТКИТЫ

Приветствую Вас уважаемые читатели моего блога!!!

Приветствую Вас уважаемые читатели моего блога!!!

Среди множества опасностей, подстерегающих пользователей при работе в сети Интернет, есть многочисленные вредоносные программы. По сути именно вредоносное программное обеспечение создаёт основную угрозу пользовательским данным. Одной из самых опасных программ, служащих далеко не благим целям, является руткит.

РУТКИТЫ

Вот как описывает своё знакомство с этим опасным хакерским инструментом один из сетевых администраторов: «Однажды, просматривая журналы своей Honeypot, я обнаружил, что сервер начал себя «вести».

Межсетевой экран фиксировал исходящие и входящие TCP соединения, совершенно не соответствующие «должностным обязанностям» сервера, система обнаружения атак идентифицировала в одном из соединений признаки приглашения интерпретатора командной строки.

Просканировав взломанную машину, я обнаружил на нем IRC и FTP серверы, которых не устанавливал. Каково же было мое удивление, когда при запуске netstat, я не обнаружил открытых портов, соответствующих результатам сканирования. Так началось мое знакомство с rootkits для Windows.».

Даже на одном только примере становится понятным что такое руткит – специальная утилита управления, которая попадая на компьютер пользователя, позволяет преступнику фактически взять его под контроль. Этот инструмент не только незаметно инсталируется глубоко в операционную систему, но и тщательно маскируется.

Более того, руткит «хозяйничает» на атакованной машине в зависимости от своих задач: устанавливает дополнительное программное обеспечение (см.пример выше), вмешивается в системные процессы, маскирует работу взломщика на компьютере и установленные программы и т.д.

Естественно, что такую «заразу» обнаружить весьма непросто. Руткит умеет скрывать папки, файлы, ключи реестра и процессы. Нельзя обойти вниманием и такую опасную функцию как перехват сетевого трафика с возможностью его модификации.

Проще говоря, руткит имеет возможность следить за сетевым трафиком и перехватывать пакеты, а затем, модифицируя их, использовать канал связи для нужд своего создателя. Например, программа может инсталировать на атакованную машину FTP-сервер, замаскировать его, и таким образом предоставить возможность файлообмена с заражённой машиной преступнику.

Что же в общем и целом? Если на компьютер будет установлен руткит, то хакер, инициировавший атаку, получит практически полный контроль над атакованной машиной. А это означает не только кражу персональных файлов, но и использование заражённой машины для рассылки спама или участия в зомби-сетях, с помощью которых проводится большинство хакерских атак на сервера различных компаний и организаций.

Ничего нет приятного в новости о том, что с вашего компьютера был инициирован взлом сервера какой-нибудь уважаемой фирмы. И, что не маловажно, вы об этом совершенно ничего не знали.

Пути проникновения руткитов весьма разнообразны. Пришедшее вам на электронный адрес письмо от незнакомого человека вполне может содержать кроме какого-то незначительного текста или картинки скрытый код, который исполнится как только вы откроете письмо.

То же самое касается и спам-рассылок, такое обычное, казалось бы, рекламное письмо может содержать в себе неприятный «сюрприз». Изобретательность киберпреступников также сделала очень опасными ссылки, с виду не имеющих ничего необычного. Можно добавить также и так называемый «варезный» софт, ведь хакеру не сложно будет «дополнить» скачиваемую вами программу тем самым «сюрпризом».

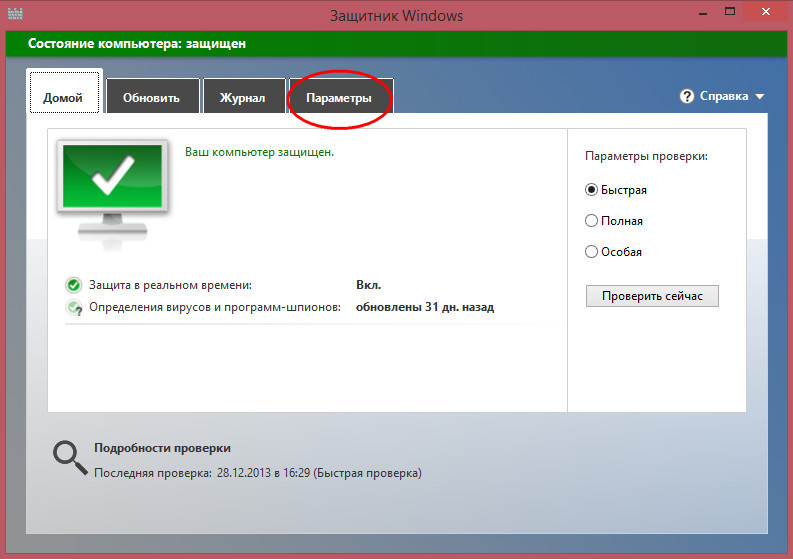

Серьёзность опасности подразумевает и соотвествующие меры против неё. На антивирусы надежда довольно слабая, опытным путём установлено, что наиболее известные антивирусные программы «не замечают» вредоностной утилиты, что, впрочем, не правило. Полезнее в этом отношении сетевые экраны или фаерволлы.

С их помощью вполне вероятно обнаружить подозрительную сетевую активность и выяснить какая программа её создаёт. Некоторую помощь оказывают и «чистильщики», программы для автоматической чистки операционной системы от временных и других ненужных файлов, а также удаления ошибочных ключей из реестра.

С помощью такой программы можно обнаружить подозрительные ключи в автозагрузке, в ветках реестра и в скрытом виде в пользовательских или системных папках. Некоторые полезные утилиты позволяют обнаружить «лишние» открытые порты и это уже повод для беспокойства.

Для окончательного диагноза о заражении вашего компьютера, а также профилактической проверки и удаления руткита из операционной системы лучше всего подходят специальные утилиты. Поскольку данная статья не служит рекламным целям, указывать названия мы не будем. Но в целом, обнаружение, а затем уничтожение руткита в вашем компьютере требует комплексного подхода.

Особое внимание следует обратить на:

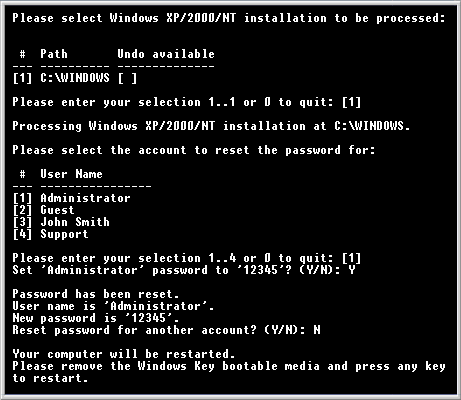

- а)boot-сектора дисков, а также на ключи автозагрузки в системном реестре;

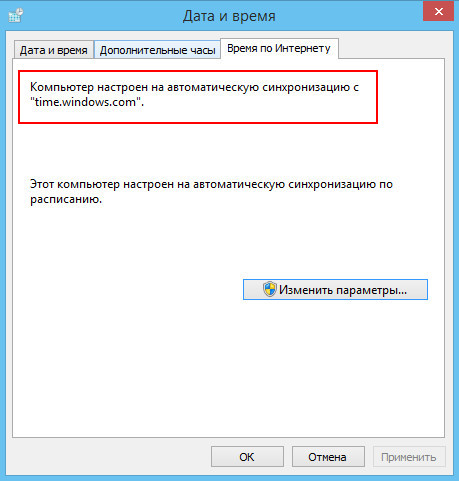

- б)сетевую активность – какие процессы исполняются в системе, какие программы требуют выхода в Интернет, как изменяется сетевой трафик, какие порты открыты и какие программы их используют;

- в)программное обеспечение – стабильно ли работает операционная система, наличие неизвестных программ и утилит.

Проверка антивирусной программой с самыми свежими базами, как минимум не помешает, желательно запустить также программу-«чистильщик», но следующим шагом должна быть проверка специальной утилитой для борьбы с руткитами.

Таких утилит становится всё больше и это означает, что подобрать необходимый инструмент не составит труда. Если вредоносная программа всё-таки обнаружена, специальная утилита её уничтожит.

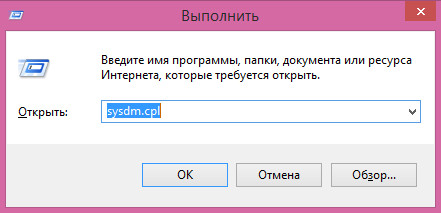

К сожалению, руткиты часто модифицируют системные библиотеки, специальные файлы операционной системы, и это может привести к нестабильной работе компьютера, а то и вовсе к «синему экрану». Поэтому весьма вероятно, что «Окошки» придётся переустановить. Кстати говоря, операционные системы семейства Linux намного менее подвержены заражению руткитами, хотя они изначально разрабатывались для атаки Unix-серверов.

Подводя итог необходимо отметить, что руткиты являются весьма опасным хакерским инструментом и требуют серьёзного отношения к борьбе с ними.

И в первую очередь необходимо исключить ошибки самих пользователей. Например, правило о безоговорочном удалении писем, присланных неизвестко от кого, и спама снизят вероятность успешной атаки на компьютер. Лицензионное программное обеспечение не будет содержать в себе вредоносного кода, а свежие антивирусные базы вашего антивируса и самая новая версия сетевого экрана значительно снижают опасность.

Весьма полезна проверка и специальными антируткитными утилитами. А главное – внимательность пользователя, которую не смогут заменить никакие программы.

Надеюсь вы все поняли так как на этом я прощаюсь с вами всем пока и до новых встреч...

Честно говоря довольно расплывчато описано само понятие руткита, но для первого знакомства достаточно. Что касается антивирусников: современные комплексы предлагают в комплекте и сетевой экран и настройки проактивных защит, таким образом при грамотной конфигурации антивируса мы повысим безопасность своего компьютера. Конечно антивирус не панацея и поэтому нужно вести себя аккуратно в сети.

Одна из самых хитрых вредоносных программ в мире, руткит TDL4, заразила более 4.5 миллионов ПК всего лишь за 3 месяца. Руткит TDSS появился в 2008 году, получив от экспертов по безопасности неохотно поставленные высокие оценки из-за большого списка функций продвинутого уровня. Он практически не может быть обнаружен антивирусным ПО и, кроме того, он использует низкоуровневые функции, поэтому исследователям чрезвычайно трудно изучить его.

Что же в общем и целом? Если на компьютер будет установлен руткит, то хакер, инициировавший атаку, получит практически полный контроль над атакованной машиной. А это означает не только кражу персональных файлов, но и использование заражённой машины для рассылки спама или участия в зомби-сетях, с помощью которых проводится большинство хакерских атак на сервера различных компаний и организаций. Надо быть острожным!!!

Против Руткитов можно попробовать использовать Гиппервизоры

абсолютная защита невозможна. Но можно сильно затруднить задачу обхода защиты. Например, для обхода вышеприведенного метода обнаружения автор руткита может реализовать свой гипервизор. Чтобы детектор-гипервизор, стартующий поверх запущенного руткита-гипервизора, ничего не заподозрил, придется проэмулировать технологию виртуализации. Это почти неосуществимая задача, которая по плечу лишь большим корпорациям.

И наоборот, если руткит-гипервизор попытается запуститься при включенном детекторе-гипервизоре, то не сможет этого сделать и будет обнаружен.

В режим гипервизора (root mode) можно перейти только с нулевого кольца. Без исключений.

Метод основан на технологии аппаратной виртуализации памяти (англ. nested paging или hardware assisted paging, общепринятого русскоязычного термина нет). Эта технология появилась в последних моделях процессоров Intel и AMD. Версия Intel называется Intel Extended Page Table (EPT) и поддерживается процессорами начиная с семейства Nehalem (Intel Core i3, i5, i7). Аналог AMD называется AMD Rapid Virtualization Indexing (RVI) и присутствует на процессорах, начиная с поколения AMD K10. Технологии схожи, поэтому все, что описывается далее об Intel EPT, применимо и к AMD RVI.

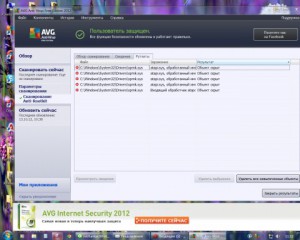

К нашей радости, победитель теста – Gmer 1.0 – и второй призер, AVG Anti-Rootkit, обнаружили все 30 руткитов, «спрятавшихся» на тестовых компьютерах, и исправно сообщали о других скрытых опасностях. Gmer, кроме того, распознала всех «замаскированных вредителей», которые скрывались в альтернативных потоках данных (именно это и принесло ей победу в общем зачете). И Gmer, и AVG Anti-Rootkitудаляют большую часть найденных «вредителей», но все-таки не всех... Добиться максимального эффекта позволяет одновременное использование этих двух программ. Все остальные антируткиты получили оценку «плохо».