Отчет Майкрософт о ботнетах

Очередной отчет от компании Майкрософт вышел в свет и на этот раз отчет посвящен ситуации с ботнетами в Q2 2010. Данный отчет доступен на сайте Майкрософт. Главным образом данный отчет интересен большим охватом аудитории пользователей продуктов Майкрософт. В отчете представлены данные о наиболее популярные семействах вредоносов, которые, заражая новые компьютеры пользователей, пополняют ряды зомби компьютеров.

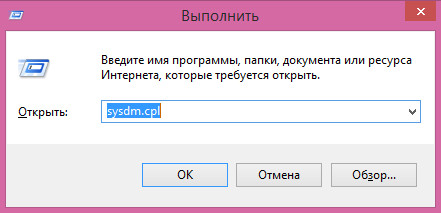

Вот как эксперты компании представляют себе структуру ботнета:

Отчет открывает небольшой экскурс в историю об истории создания ботнетов. Оказывается, первые ботнеты появились для IRC (Internet Relay Chat) и были вполне легальными. Они обслуживали чат каналы, собирая статистика и координируя передачу файлов в чатах.

[pullquote]Первый вредоносный ботнет появился в 1999 и назывался Worm:Win32/PrettyPark или в терминологии Лаборатории Касперского Email-Worm.Win32.PrettyPark, который, как следует из описания на сайте ЛК, «при помощи набора команд червь высылает "хозяину" конфиденциальную информацию (пароли доступа в Интернет и ICQ, телефонные номера, логины и пароли Remote Access Service и т.п., а также выполнять ряд других функций: сообщать информацию и системе (диски, подкаталоги и файлы), создавать/уничтожать каталоги, создавать/уничтожать/запускать файлы, и т.п.»[/pullquote]

Сегодня ботнеты создаются несколькими семействами вредоносными программами, которые генерируется с помощью специальных конструкторов. Такие вредоносы, а порой и исходники, можно легко найти и скачать в Интернете, при этом для участия в создания ботнета необходимо заключение партнерского соглашения, в соответствие с которым распространитель получает некоторую сумму денег за каждую успешную инсталляцию. Об этом подробно рассказано в статье Сергея Голованова и Вячеслава Русакова - “TDSS”.

Итак, перейдем к статистике ботнетов.

Первая диаграмма показывает распределение типов каналов связи с C&C серверами:

Как видно из диаграммы именно IRC протокол остается наиболее популярным по данным MSRT (Microsoft Removal Tool) за Q2 2010. На втором месте протокол – HTTP, что можно объяснить использованием данного протокола для серфинга в Интернете. В следствие чего данный порт всегда открыт и увеличение трафика не будет сильно заметно на общем фоне. HTTP протокол позволяет легко загружать инструкции, которые находятся в текстовом файле на веб сервере.

Также есть возможность легко выполнять обновления троянской программы и использовать данный протокол для развертывания своего собственно HTTP сервера на зараженном зомби-компьютере. В таком случае бот может использоваться в качестве сервера обновлений для ботсети, а также для публикации фишинговых страниц в Интернете.

То есть, быть использованым не только в качестве прокси сервера, но и как “backend” сервер для непосредственного хранения страницы. Таким образом, злоумышленники в состоянии полностью обезопасить себя и организовать быстротекущую («fast-flux») атаку только средствами ботнета.

[pullquote]В редких случаях боты используют нестандартные протоколы и порты для коммуникации с C&C сервером с целью обмануть IDS (Intrusion Detection System) и IPS (Intrusion Prevention System) сетевых экранов.[/pullquote]

Сейчас многие ботнеты отказываются от использования централизованной системы управления вследствие их большой уязвимости. Вместо этого используется распределенная P2P структура, где бот соединяется не с центральным сервером, а с несколькими зараженными машинами из ботнета. Подробнее о типах ботнетов можно прочесть в статье Виталия Камлюка "Ботнеты".

Опустим описание целей и механизмов работы ботнетов, о которых уже много было сказано, и перейдем к статистике. Итак, 10-ка наиболее популярных бот семейств, полученная в результате лечения MSRT 6,5 млн. компьютеров во 2Q 2010:

1. Rimecud (Worm.Win32.Palevo).

Зараженные компьютеры входят в состав ботнета Mariposa. Количество зараженных компьютеров - 1,748,260. На компьютерах также были обнаружены другие угрозы: Autorun, Conficker, Taterf, Sality, VBInject.

2. Alureon (Trojan-Downloader.Win32.Zlob, Trojan-Spy.Win32.Zbot.z , Trojan.Win32.TDSS, Trojan-Downloader.Win32.FraudLoad).

Использует руткит технологии и наиболее вероятным аналогом в конвенции ЛK является руткит TDSS (TDL3).

3. Hamweq (Worm.Win32.AutoRun)

Является продолжением семейства Rimecud с добавленным функционалом IRC управления и распространения через съемные носители.

4. Pushbot (P2P-Worm.Win32.Palevo)

Данный бэкдор использует IRC каналы для связи с C&C сервером. Для распространения используют файлообменные сети, съемные накопители, системы мгновенной передачи сообщений - MSN Messenger, Yahoo Messenger, Skype.

5. IRCbot (Backdoor.Win32.IRCBot)

6. Koobface (Net-Worm.Win32.Koobface)

Сетевой червь, распространяющийся через социальную сеть facebook путем отправки сообщений друзьям пользователя сети ссылки на зараженный сайт. Содержит в себе бэкдор-функционал, позволяющий получать команды от сервера управления.

7. FlyAgent (Backdoor.Win32.FlyAgent)

Троянская программа, которая без ведома пользователя загружает из сети Интернет другие файлы и запускает их на исполнение.

8. Virut

Файловый вирус, который заражает исполняемые файлы Windows и веб страницы. Для связи с сервером управления использует IRC каналы.

9. Hupigon

Бэкдор для связи с серверами использует нестандартные UDP и TCP порты.

10. Renocide (Trojan.Win32.Autoit)

AutoIt червь, распространяющийся через папки общего доступа и съемные накопители. Для связи с C&C сервером использует IRC.

В данном списке отсутствует знаменитый лидер конца 2009 и первой половины 2010 года червь Kido/Conficker, который по количеству своих копий на зараженных компьютерах должен был занять первые места в рейтинге популярности. Однако, специалисты Майкрософт исключили данное семейство из рассмотрения, т.к. были предприняты меры по блокированию C&C серверов Conficker Working Group. Поэтому данный червь не считается активным ботнетом.

Хотел бы в дополнение привести данные из отчета, отображающие статистику заражения различных версий ОС Windows, согласно которой можно высказать некоторую гипотезу о защищенности ОС.

Также интересно увидеть географию распределения ботнетов. На первом месте с большим отрывом находится США с 2,148,169 ботами, на втором – Бразилия с 550,426 ботами.

Отчет Майкрософт о ботнетах

В заключение данного обзора, можно сказать, что ввиду большой выборки респондентов собранная статистика представляет интересную информацию для работы над обеспечением безопасности компьютерных систем. Однако, вследствие отсутствия унифицированной системы именований вредоносных семейств может возникнуть путаница при детектировании угроз антивирусными продуктами других компаний.

Зачастую представлено очень расплывчатое описание угрозы, что не дает однозначно определить соответствие названий семейств от различных антивирусных вендоров. К тому же в некоторых семействах собраны вредоносные программы, созданные различными авторами, но при этом работающие с одними C&C серверами, что также усложняет процедуру классификации.

Статистические показатели, приведенные в отчете не дают представления о точном количестве зомби машин в ботнете, но позволяет оценить масштаб и тренды в географическом распределении заражения.